Наверх

Наверх

Пять мифов о безопасности Wi-Fi

Технологии Wi-Fi с течением времени развиваются. То же самое относится и к средствам обеспечения безопасности беспроводных сетей. Мы постарались отделить зерна от плевел и показать, каким образом сегодня можно эффективно защитить свою сеть.

Eric Geier. 5 Wi-Fi security myths you must abandon. PCWorld

Технологии Wi-Fi с течением времени развиваются. То же самое относится и к средствам обеспечения безопасности беспроводных сетей. Мы постарались отделить зерна от плевел и показать, каким образом сейчас можно эффективно защитить свою сеть.

Миф 1. Отключение широковещательной трансляции SSID

Любой беспроводной маршрутизатор (или беспроводная точка доступа) имеет сетевое имя, называемое также идентификатором сети (Service Set Identifier, SSID). По умолчанию маршрутизатор транслирует SSID в широковещательном режиме, поэтому все пользователи, находящиеся в зоне покрытия сети, могут увидеть ее идентификатор на своих устройствах.

Отключение широковещательной передачи этой информации приведет к тому, что для людей, которых вы не хотите допускать к своей сети, она станет невидимой. Казалось бы, хорошая идея. Но дело в том, что некоторые устройства — в том числе ПК, работающие в среде Windows 7 и более поздних версий, — по-прежнему будут видеть все сети, пусть и без имени. Ну, а раскрыть их SSID — относительно несложная задача. Так что все попытки скрыть SSID только привлекут дополнительное внимание находящихся поблизости хакеров.

|

| Идентификатор cети, скрывающей свой SSID в среде Windows 7, отображается как «Другая сеть» |

Маршрутизатор же в любом случае будет включать SSID в пакеты передаваемых данных, запросы на присоединение и повторное присоединение, а также в зондирующие запросы и ответы. Анализатор беспроводной сети мгновенно выделяет SSID из беспроводного трафика. И отключение широковещательной трансляции SSID ни в коей мере не является препятствием для того, кто вознамерился взломать вашу сеть.

Миф 2. Включение фильтрации по MAC-адресам

Уникальный адрес Media Access Control позволяет идентифицировать любое устройство в вашей сети. MAC-адрес состоит из блоков, включающих две шестнадцатеричные цифры, разделяющиеся двоеточием (например, 00:02:D1:1A:2D:12). Авторы мифа утверждают, что для защиты сети следует настроить маршрутизатор на конкретные MAC-адреса, определяющиеся в виде таблицы в пользовательском интерфейсе устройства.

Не стоит утруждать себя этим. Хакеры используют анализатор беспроводной сети, способный видеть MAC-адреса разрешенных устройств. Поэтому злоумышленникам достаточно присвоить своему компьютеру один из MAC-адресов, имеющихся в таблице, которую вы с таким трудом составили.

Фильтрация по MAC-адресам только осложнит жизнь законопослушным пользователям, поскольку им придется настраивать конфигурацию маршрутизатора всякий раз, когда они добавляют очередное устройство или предоставляют кому-нибудь гостевой доступ.

Миф 3. Ограничение пула IP-адресов маршрутизатора

Любое устройство в вашей сети идентифицируется уникальным адресом IP (Internet Protocol). Присваиваемый маршрутизатору IP-адрес представляет собой строку, состоящую из десятичных цифр и точек (например, 192.168.1.10). Сам же маршрутизатор выступает в роли сервера DHCP (Dynamic Host Control Protocol), присваивая IP-адреса подключаемым к нему устройствам. Согласно распространенному мифу, можно контролировать число устройств в своей сети, ограничивая пул IP-адресов, назначаемых маршрутизатором (в диапазоне, скажем, от 192.168.1.1 до 192.168.1.10). Это полная ерунда по той же причине, которая развеивает и следующий миф.

Миф 4. Отключение сервера DHCP на маршрутизаторе

В соответствии с логикой, положенной в основу этого мифа, вы можете защитить свою сеть, отключив на маршрутизаторе сервер DHCP и вручную присвоив IP-адреса каждому из устройств. Такой сценарий предусматривает создание таблицы IP-адресов и устройств, которым они присваиваются. Кроме того, каждое устройство вручную настраивается таким образом, чтобы оно использовало конкретный IP-адрес.

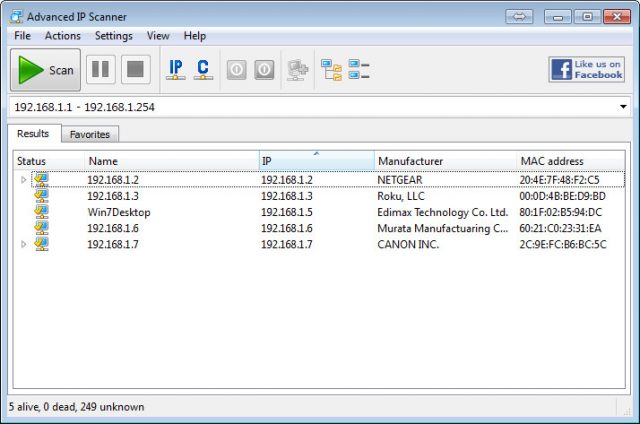

|

| Сетевой сканер отображает все используемые вами IP-адреса |

Но если хакер уже проник в вашу сеть, просканировав ее, он очень быстро определит имеющиеся в ней IP-адреса. Потом хакер назначает соответствующий адрес своему устройству и получает полный доступ к сети. Основной же эффект от ограничения диапазона IP-адресов заключается в том, что вы сами себе осложняете процедуру подключения к сети новых устройств.

Миф 5. В небольшие сети проникнуть труднее

Согласно этому мифу, уменьшая мощность передатчика своего маршрутизатора, вы препятствуете тем самым обнаружению своей сети и подключению к ней. Однако это не лучшая идея, поскольку любой, кто пожелает взломать вашу беспроводную сеть, воспользуется мощной антенной, которая усилит сигналы вашего маршрутизатора.

А теперь чистая правда: шифрование — самый лучший способ повышения сетевой безопасности.

Итак, после того как мы развенчали все мифы о безопасности сетей Wi-Fi, давайте перейдем к самому лучшему способу защиты вашей беспроводной сети. Речь идет о шифровании (т.е. о засекречивании) передаваемых по сети данных, что предотвратит получение посторонними доступа к ним. Перехват и прослушивание позволят хакеру получить копию данных, но он не сможет прочитать их, пока у него не будет ключа к шифру.

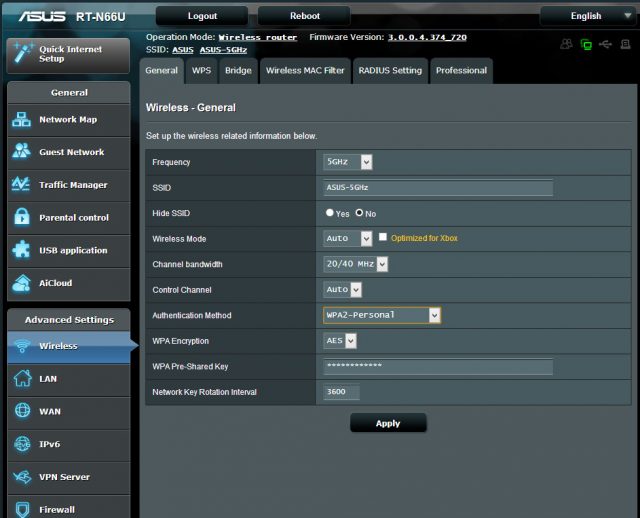

В настоящее время для шифрования используется стандарт Wi-Fi Protected Access 2 (WPA2), появившийся почти десять лет назад. (Если ваше оборудование поддерживает только устаревшие технологии WEP или WPA, имеет смысл подумать о его обновлении.) Как WPA, так и WPA2 имеет два режима: Personal (или Pre-Shared Key, PSK) и Enterprise (или Remote Authentication Dial In User Server, RADIUS). Режим WPA Personal предназначен для домашнего использования. Вы определяете на маршрутизаторе пароль, а затем вводите его при подключении к сети на компьютере или другом устройстве. Если пароль достаточно надежен, я рекомендую использовать не менее 13 алфавитно-цифровых символов, и тогде за безопасность сети можно не волноваться.

|

| Защита домашней сети с помощью WPA 2 и ключа AES |

Возможно, ваш маршрутизатор поддерживает функцию Wi-Fi Protected Setup (WPS), позволяющую подключать совместимое устройство к сети, защищенной с помощью WPA-2, путем нажатия соответствующей кнопки на маршрутизаторе и устройстве. Недостатком WPS является уязвимость этой технологии для атак, проводимых методом грубой силы или последовательного перебора. Поэтому имеет смысл сразу отключить функцию WPS.

0

0