Наверх

Наверх

MouseJack делает уязвимыми бесчисленное множество компьютеров

Обнаруженная специалистами компании Bastille брешь имеется в огромном количестве моделей беспроводных мышей и клавиатур, выпущенных Dell, Gigabyte, HP, Lenovo, Logitech, Microsoft и другими производителями.

Как выяснили в компании Bastille, во множестве беспроводных мышей и клавиатур есть уязвимость, позволяющая дистанционно заражать вредоносами компьютеры, к которым они подключены.

Эксплойт в Bastille назвали MouseJack. По сведениям специалистов компании, для него уязвимы периферийные устройства, предлагаемые компаниями Amazon, Dell, Gigabyte, HP, Lenovo, Logitech, Microsoft а также, вероятно, продукты других компаний, которые в Bastille не проверяли. О масштабах проблемы можно судить хотя бы по тому факту, что в 2008 году Logitech продала свою миллиардную мышь.

В некоторых компаниях выпускают заплаты для устранения уязвимости и публикуют обходные защитные решения либо обещают это сделать, в других ситуацию не комментируют.

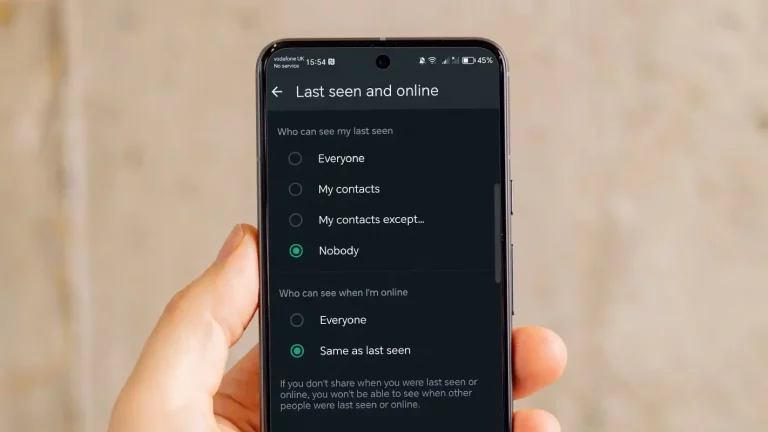

Слабое место выявлено в протоколах связи между устройствами и USB-приемниками, подключенными к хост-компьютеру, объясняет Марк Ньюлин, специалист Bastille, обнаруживший проблему. Эти протоколы не шифруются, а потому устройства могут подвергнуться атакам, осуществляемым путем пересылки посторонних нажатий на клавиши и команд управления мышью.

Атаку можно провести с удаленного компьютера, оснащенного USB-передатчиком, с его помощью и передаются посторонние сигналы, добавил Ньюлин. Такой компьютер может находиться на расстоянии до 90 м от взламываемого. Эту дистанцию можно значительно увеличить, задействовав вспомогательную антенну, утверждает эксперт. Атака проводится, когда пользователь взламываемого компьютера, выполнив вход в систему, отойдет от него, иначе он увидит, что на машине помимо его воли происходят какие-то действия.

Ньюлин сообщил, что успешно проводил атаки MouseJack, даже когда машина жертвы была отделена от компьютера взломщика стенами и окнами.

Атакующий может создавать скрипты, которые вызывают загрузку вредоносов на машину жертвы, а с их помощью уже можно устраивать дальнейшие атаки. Можно также осуществлять несанкционированный доступ к ресурсам, права на работу с которыми есть у пользователя.

В уязвимых периферийных устройствах используются чипы компании Nordic Semiconductor. Некоторые из них поддерживают шифрование, некоторые — нет. По словам Ньюлина, для первых можно разработать заплаты, которые обеспечат шифрование протокола беспроводной связи. Остальные для защиты можно отключать от работающего хост-компьютера, перед тем как отойти от него.

В Microsoft по поводу уязвимости ответили так: «Выполняя обязательство перед заказчиками реагировать на все сообщения о проблемах с безопасностью, в Microsoft максимально быстро выпустят обновления для уязвимых устройств».

В Logitech отметили, что данную уязвимость вряд ли будут использовать для атак, поскольку это было бы слишком сложно, но тоже выпустили заплату. «Насколько мне известно, заказчики к нам с данной проблемой не обращались», — добавил Асиф Ахсан, старший директор Logitech по разработке.

В Dell пообещали, что в службе технической поддержки компании уточнят, кто из заказчиков пользуется уязвимыми продуктами — комплектами из мыши и клавиатуры KM632 и KM714. Для второго готова заплата, а первый поддерживает технологию Dell Universal Pairing, с помощью которой можно привязать USB-приемник к строго определенным мыши и клавиатуре, запретив тем самым реагировать на сигналы от других.

0

0