Наверх

Наверх

Вредоносные программы: война, не имеющая конца

Непрерывная борьба с вредоносными программами, продолжающаяся уже не одно десятилетие, несмотря на постоянные расходы, которые приобрели форму своеобразного налога на бизнес, затягивается на неопределенный срок.

Lamont Wood. Malware: War Without End, www.computerworld.com

Чтобы не оказаться в безвыходном положении, нужно создавать в киберпространстве новую биосферу.Непрерывная борьба с вредоносными программами, продолжающаяся уже не одно десятилетие, несмотря на постоянные расходы, которые приобрели форму своеобразного налога на бизнес, затягивается на неопределенный срок.

По оценкам директора SANS Technology Institute Джона Пескаторе, сегодня на обеспечение безопасности выделяется в среднем около 5% бюджета ИТ-служб организаций. Исследование Ponemon Institute, проведенное в октябре 2013 г. при финансовой поддержке подразделения HP Enterprise Security, показало, что киберпреступность (включая кражу устройств и сознательный ущерб, нанесенный собственными сотрудниками) ежегодно обходится средней американской компании в 11,6 млн долл. По сравнению с прошлым годом, когда ущерб оценивался в 8,9 млн долл., этот показатель вырос на 23%.

Отвечая на вопрос о том, почему борьба с вредоносными программами превращается в войну, которая не имеет конца, специалисты обычно проводят аналогию с военной областью или экологией. Если рассуждать с военной точки зрения, понятно, что ошибки при организации обороны загоняют защищающихся в безвыходное положение. А рассматривая ситуацию с экологических позиций, не стоит думать, что эту войну можно выиграть раз и навсегда – речь идет о вечном цикле поиска хищниками добычи, и цель здесь заключается не в том, чтобы одержать победу, а в том, чтобы поддерживать должный баланс.

Директор компании Enclave Forensics по исследовательской работе Дэвид Хельцер отдает предпочтение военной метафоре. «По сути, все здесь движется по кругу, – констатирует он. – Мы улучшаем защиту только после того, как противники вскрывают нашу оборону. Большая часть программного обеспечения полна уязвимостей и дырява, как решето, но поставщики чаще всего не предпринимают никаких усилий для устранения этих брешей, пока кто-нибудь не расскажет о них широкой публике. Программистов не обучают методам обеспечения безопасности, а под «хорошо написанной» понимается программа, разработчики которой уложились в рамки отведенного им бюджета».

Консультант по безопасности Ленни Зельцер придерживается метафоры экологической. «Атакующие всегда имеют преимущество в силе перед обороняющимися, а обороняющиеся тем или иным способом уклоняются от их нападок, – пояснил он. – И здесь все происходит в рамках вечного цикла. Чтобы вскрывать оборону легко, атакующим приходится затратить слишком много ресурсов. А для того чтобы отразить 100% атак, слишком много приходится тратить на оборону. Находя оптимальное соотношение, мир пребывает в равновесии, и так должно быть всегда. Но самоуспокоение опасно, поскольку для поддержания такого равновесия всегда требуется затратить определенную энергию».

Разработки программного обеспечения в финансовом секторе являются примером того, как важно постоянно выделять на поддержание равновесия определенное количество энергии. В новом отчете компании Trend Micro указывается, что атаки, направленные на похищение учетной информации в интернет-системах банков, недавно вышли на уровень, на который им не удавалось подняться с 2002 г.

Тем не менее, эксперты согласны с тем, что добиться определенного прогресса в сфере безопасности нам удалось – даже если он привел лишь к экологическому равновесию или к сдерживанию превосходящих сил противника при ведении боевых действий.

Былые победы

«На нынешнем этапе вредоносных программ, от которых нет вообще никаких средств защиты, в природе не существует», – указал исследователь компании «Лаборатория Касперского» Роэль Шоувенберг.

«Действительно, эпидемий, которые происходили еще три-четыре года назад, сегодня практически не встречается, – добавил консультант по вопросам безопасности, профессор высшей школы Naval Postgraduate School Хью Мюррей. – А в 2000 г. очень многие на собственном опыте познакомились с вирусом ILOVEYOU».

По словам аналитиков и сотрудников компаний, специализирующихся на разработке средств компьютерной безопасности (McAfee, AVG, «Лаборатории Касперского» и т.д.), в качестве сдерживающего фактора сегодня выступают четыре основных оборонительных редута:

• Средства распознавания сигнатур, позволяющие идентифицировать вредоносный код.

• Мониторинг поведения. Используя соответствующие технологии, вы регистрируете деструктивные действия программ и фиксируете факт, когда подозрительный файл клюет на приготовленную для него виртуальную приманку.

• Черные списки. Механизм блокировки доступа к сайтам и файлам, которые успели скомпрометировать себя.

• Белые списки. Полная противоположность черным спискам. Пользователям разрешен доступ только к тем ресурсам, которые доказали свою благонадежность. Все остальные сайты и файлы блокированы.

Каждый из этих четырех подходов имеет своих сторонников и противников, а поставщики антивирусного программного обеспечения используют какие-то конкретные средства из четырех перечисленных разновидностей либо их сочетание.

Среди других защитных механизмов следует выделить межсетевые экраны, препятствующие вторжению (в среде Windows такой экран является частью операционной системы), а также регулярные обновления разработчиков, устраняющие обнаруженные уязвимости.

Частота совершения кибератак

Различные типы кибератак, зарегистрированные за четыре недели в 60 компаниях.

• Вирусы, черви, трояны – 100%

• Вредоносные программы – 97%

• Сети зомбированных компьютеров – 73%

• Атаки через Web – 63%

• Отказ в обслуживании – 50%

• Вредоносный код – 48%

• Злонамеренные инсайдеры – 42%

• Фишинг / социальная инженерия – 42%

• Похищенные устройства – 33%

Источник: Исследование Ponemon Institute и HP Enterprise Security «Ущерб от киберпреступности в 2013 г.»

Время от времени возникает вопрос: если ли в мире неизученное нами оружие, позволяющее более эффективно устранять угрозы? «Иногда до меня доходят слухи, что у поставщиков антивирусных средств имеется секретная защита, которую они предпочитают не раскрывать без особой на то необходимости», – заметил Зельцер.

Впрочем, разработчики это отрицают. «Свое секретное оружие мы применяем каждый день – это повседневная борьба», – указал один из руководителей компании AVG Technologies Тони Анскомб. «Если бы у поставщиков действительно имелись какие-то дополнительные сверхэффективные антивирусные средства, глупо было бы держать их в секрете, не используя по назначению, – вторит ему пресс-секретарь компании Symantec Кевин Хейли. – Ведь это весомое конкурентное преимущество, позволяющее заметно увеличить объем продаж. В любом случае, производители антивирусного программного обеспечения способны отреагировать на появление новых эксплойтов и атак «нулевого дня» в течение двух часов, хотя сложные ситуации могут потребовать дополнительного изучения».

Параллельно разработчики программ предпринимают все более серьезные усилия, для того чтобы повысить устойчивость своих продуктов к заражению. По свидетельству директора подразделения Microsoft Trustworthy Computing Тима Рейнса, компания Microsoft полностью перестроила библиотеки программного кода, используемые разработчиками, с тем, чтобы устранить имеющиеся ошибки и уязвимости.

Если в 2006 г. уязвимости, приводящие к разрушению стека, использовались в 43% случаев, то сегодня только в 7%. В результате исследования, проведенного в 2011 году Дэном Камински, в пакете Microsoft Office 2003 было обнаружено 126 уязвимостей, использовавшихся злоумышленниками в деструктивных целях, а в Office 2010 – только семь.

Аналогичные результаты мы наблюдаем и в случае установки обновлений системы безопасности. Статистика использования инструмента Microsoft Malicious Software Removal Tool показывает, что при своевременной установке обновлений риск заражения системы снижается в 5,5 раз.

В декабре 2012 г. на каждую тысячу незащищенных машин приходилось в среднем 12,2 заражения, а на тысячу защищенных – только два. В целом же, этот показатель равнялся шести.

С другой стороны, заражения по-прежнему происходят. Но даже в самой их природе, похоже, достигнуто некое состояние равновесия.

Две основные категории современных атак

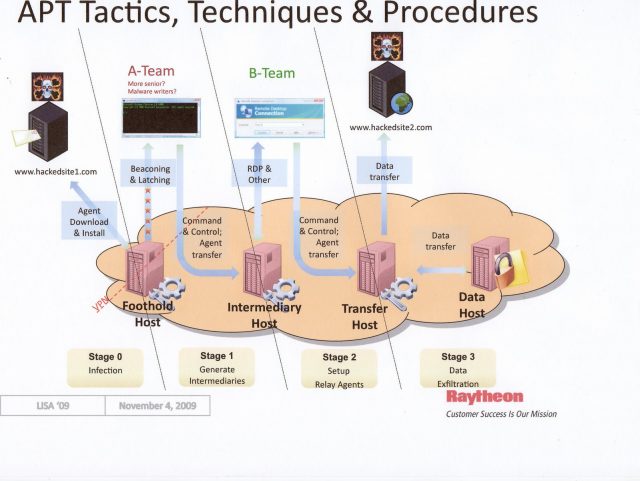

Главный исследователь проблем безопасности подразделения Verizon ICSA Labs Роджер Томпсон большинство современных заражений делит на две категории: APT («Advanced Persistent Threat» – «стабильная развитая угроза») и AFT («Another Freaking Trojan» – «прочие необычные трояны»).

Новые экземпляры вредоносных программ, относящихся к категории APT, появляются примерно раз в месяц, ориентированы на конкретные цели и создаются организациями, обладающими большим запасом ресурсов, возможностей и времени. Классическим примером является появившийся в 2010 г. вирус Stuxnet, цель создателей которого заключалась, похоже, в выводе из строя центрифуг иранских ядерных лабораторий за счет их слишком быстрого вращения.

«Любая угроза такого рода отличается от предыдущих, и ее последствия могут быть ужасны», – подчеркнул Томпсон.

Что касается AFT, самовоспроизводящиеся вирусы становятся менее популярными, а злоумышленники предпочитают совершать атаки с зараженных сайтов. (Хотя черви и другие вредоносные программы по-прежнему встречаются в Интернете, а незащищенные машины мгновенно подвергаются заражению.)

Средние ежегодные потери от деятельности киберпреступников

Данные получены по итогам анализа ситуации в 60 компаниях.

• Отказ в обслуживании – 243 913 долл.

• Злонамеренные инсайдеры – 198 769 долл.

• Атаки через Web – 125 101 долл.

• Вредоносный код – 102 216 долл.

• Фишинг / социальная инженерия – 21 094 долл.

• Похищенные устройства – 20 070 долл.

• Сети зомбированных компьютеров – 2088 долл.

• Вирусы, черви, трояны – 1324 долл.

• Вредоносные программы – 997 долл. Источник: Исследование Ponemon Institute и HP Enterprise Security «Ущерб от киберпреступности в 2013 г.»

По сути, количество известных новых троянов ограничено лишь числом их экземпляров, поступающих в исследовательские лаборатории. Ежедневно там собирают данные о сотнях тысяч вредоносных программ. Многие примеры относятся к давно известным семействам и были лишь заново перекомпилированы – на некоторых сайтах уникальные файлы появляются каждый день. Существует, наверное, не более тысячи таких семейств, поскольку число способов получения контроля над машиной без перевода ее в неработоспособное состояние ограничено.

Первоначальное заражение осуществляется через компактный механизм загрузки, который по мере необходимости подгружает все остальные компоненты. Иногда атакующему отправляется отчет о том, какой именно компьютер был инфицирован, а он уже сам решает, как лучше использовать свою жертву.

«Сегодня домашние системы взламываются обычно для личных нужд атакующих, с компьютеров небольших предприятий похищается банковская учетная информация, а в крупных компаниях скомпрометированный объект используется в целях промышленного шпионажа», – пояснил Мюррей.

Поставщики антивирусного программного обеспечения возводят сразу несколько рубежей защиты, но точно так же поступают и атакующие – вредоносная программа не будет ничего стирать, пока не убедится, что работает не под управлением виртуальной машины, запущенной как раз для того, чтобы деструктивный код проявил себя.

У атакующих сформирована собственная экономика с разделением труда. Некоторые из них преуспели в написании вредоносных программ, другие специализируются на заражении систем, а третьи монетизируют достигнутые результаты, получая деньги за рассылку спама, организацию распределенных атак, нацеленных на отказ в обслуживании, или похищение данных.

«Вы можете купить программное обеспечение для получения контроля над чужими компьютерами, а потом обналичить полученные средства, используя денежных мулов», – указал Мюррей.

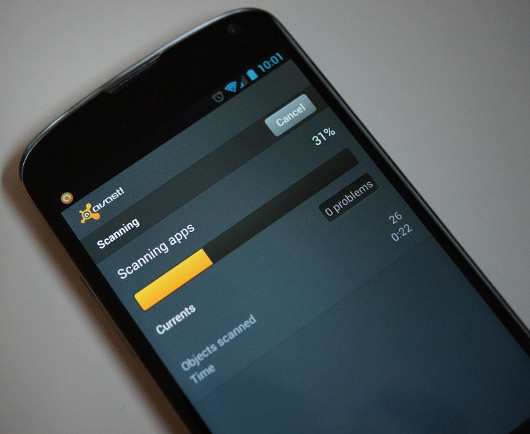

Новые битвы на поле XP и Android

Непрерывное противостояние между средствами атаки и обороны выходит сегодня на новый виток развития, но вместе с тем возникают и другие угрозы: Microsoft прекращает поддержку Windows XP, отпуская устаревшую операционную систему в свободное плавание, а смартфоны Android превращаются в очередную привлекательную мишень для вредоносных программ.

Версия Windows Vista не пользовалась особой популярностью, однако Microsoft пообещала выпускать для нее обновления безопасности до середины апреля 2017 г.

ОС Windows XP, выпущенная в 2001 г., по-прежнему имеет очень широкое распространение но ее обновления безопасности будут выпускаться только до апреля 2014 г. А поскольку Microsoft по-прежнему будет предлагать обновления безопасности для Windows 7 и Windows 8, авторы вредоносных программ методом обратного проектирования смогут выявлять незакрытые бреши в Windows XP.

«Злоумышленники проверят XP на наличие тех же уязвимостей, и в случае их обнаружения напишут эксплойты, которые помогут им поставить систему под свой контроль, – пояснил Рейнс. – А поскольку XP обновляться больше уже не будет, сценарий нулевого дня вирусописатели получат в свое распоряжение навечно. И если им удастся дистанционно запускать на компьютерах с Windows XP деструктивный код, антивирусная защита вряд ли поможет. Ситуация постепенно будет ухудшаться, и в конечном итоге пользователи просто не смогут доверять XP».

«Оставлять у себя XP не следует, – согласился Шоувенберг. – Ведь в то время, когда создавалась эта операционная система, проблема вредоносных программ носила совсем иной характер. А без поддержки со стороны производителя XP становится крайней уязвима».

Система Android, между тем, превратилась в настоящий бестселлер. Объемы продаж смартфонов на платформе Android заметно опережают продажи устройств с операционной системой Apple iOS, что делает Android очень привлекательной целью для взломщиков.

Эксперты проводят ряд параллелей между нынешним состоянием Android и историей становления рынка Windows, когда поставщики оборудования адаптировали операционную систему, предлагаемую независимым разработчиком, к особенностям своих продуктов, не задумываясь особо о безопасности. В случае с Android ситуация дополнительно осложняется вовлеченностью в этот процесс телекоммуникационных операторов.

Количество дней, требуемых для устранения последствий атак в 60 компаниях

К злонамеренным инсайдерам относятся сотрудники компаний, временно привлеченные работники, специалисты, нанятые по контракту, и, возможно, бизнес-партнеры.

• Злонамеренные инсайдеры – 65,5

• Вредоносный код – 49,8

• Атаки через Web – 45,1

• Отказ в обслуживании – 19,9

• Фишинг / социальная инженерия – 14,3

• Похищенные устройства – 10,2

• Вредоносные программы – 6,7

• Вирусы, черви, трояны – 3

• Сети зомбированных компьютеров – 2

Источник: Исследование Ponemon Institute и HP Enterprise Security «Ущерб от киберпреступности в 2013 г.»

«К компании Apple, которая выпускает обновления безопасности для всех устройств iPhone в мире в один день, это не относится, – указал Шоувенберг. – А вот для Android производителям необходимо подготовить обновления, а перед началом их распространения еще и пройти сертификацию у телекоммуникационного оператора. Таким образом, обновления могут дойти до пользователей лишь через несколько месяцев. Для портативных компьютеров такое положение дел неприемлемо».

«Android сегодня находится в том же положении, что и Windows несколько лет назад, – пояснил Йоханнес Ульрих, глава исследовательского подразделения компании SANS Technology Institute, занимающейся сертификацией специалистов в области компьютерной безопасности».

Есть ли надежда?

Возвращаясь к экологической метафоре, следует заметить, что иногда столкновение с астероидом приводит к вымиранию целых видов живой природы. В короткой истории биосферы вредоносных программ тоже имелись свои вымершие типы.

Томпсон, к примеру, вспоминает, как переход на Windows 95 фактически уничтожил все вредоносные программы для MS-DOS. С появлением защищенного режима одна программа уже не могла внести изменения в другую. Выпуск пакета Microsoft Office 2000, в который была добавлена функция, требующая для запуска макроса разрешения пользователя, привел к вымиранию макровирусов для Office 95. В пакет обновления Windows XP Service Pack 2, который начал распространяться в 2004 году, по умолчанию был интегрирован межсетевой экран, отсекающий целое поколение вредоносных программ. «Однако событий, которые могли бы привести к вымиранию нынешних троянов, пока не видно», – заметил Томпсон.

Впрочем, даже если такое чудо и произойдет, атакующие всегда могут прибегнуть к испытанным электронной почте, официальным телефонным звонкам, приходу улыбчивых инспекторов и другим нетехническим манипуляциям, которые принято называть «социальной инженерией».

«Успех социальной инженерии просто феноменален, – заявил Джон Странд, специалист компании Black Hills Information Security по тестированию проникновения вредоносных программ в компьютерные сети. – Вам звонят люди, представляющиеся сотрудниками службы технической поддержки, и требуют установить программу, которая на поверку оказывается вредоносной. Или вы получаете соответствующее письмо с просьбой щелкнуть по ссылке, ведущей на какой-нибудь зараженный ресурс».

Некоторые программы просят пользователя отключить свою антивирусную защиту «для обеспечения совместимости». «Я не могу представить, зачем легитимному программному обеспечению для достижения совместимости может понадобиться отключение антивирусов, – указал Шоувенберг. – Но некоторые программы действительно просят об этом в процессе установки, создавая прецедент. В результате, получение письма, содержащего ту же просьбу, не вызывает у пользователя никаких подозрений».

Даже если пользователи на подобные уловки не поддаются, на входе их могут встретить улыбчивые люди с блокнотами и фальшивыми нагрудными знаками, которые под каким-нибудь предлогом попросят показать им серверную для проверки – и их почти наверняка проведут туда.

На хакерских сайтах зачастую продается учетная информация различных корпоративных сетей. Дело в том, что сотрудники, регистрируясь на различных сайтах, используют те же самые адреса электронной почты и пароли, что и в офисной сети, а сайты эти впоследствии взламываются злоумышленниками.

Борьба продолжается

«Противостоять большинству вредоносных программ не так уж сложно, если у вас установлен свежий антивирус, включен межсетевой экран, вы своевременно загружаете все обновления программного обеспечения и используете надежные пароли, – отметил Рейнс. – Такие меры позволят блокировать большинство атак как сегодня, так и в ближайшие годы».

«Рекомендации, которые я давал людям десять лет назад, вполне актуальны и сейчас, – добавил Хейли. – Подбирайте хорошие программные средства обеспечения безопасности, обновляйте свою систему и придерживайтесь здравого смысла. Не надо щелкать мышью по подозрительным ссылкам в электронной почте».

При рассмотрении вопросов, связанных с вредоносными программами, Пескаторе рекомендует проводить аналогию не с военной областью или экологией, а со сферой здравоохранения. «Мы уже давно научились мыть руки и устраивать сточные колодцы на определенном удалении от питьевой воды, – пояснил он. – На нас регулярно обрушиваются природные холода и внезапные эпидемии, но если реагировать быстро, число пострадавших всегда можно свести к минимуму».

0

0