Наверх

Наверх

6 главных угроз сетевой безопасности

Удивительно, но времяпровождение за любимой игрой может оказаться самым небезопасным занятием. Интернет – это настоящая зона боевых действий, в которой злоумышленник так и норовит нанести вам вред. Чтобы обезопасить себя от кибератак, нужно знать врага в лицо. В нашей статье предоставлен список самых коварных сетевых угроз на сегодняшний день и советы по их выявлению и устранению.

1. Программа-вымогатель

Программа-вымогатель, несомненно, является самой большой сетевой угрозой, поскольку она дает злоумышленникам наибольшую выгоду при относительно низкой вероятности быть пойманными.

Энди Роджерс, старший эксперт по кибербезопасности и комплаенсу фирмы Schellman считает, что «Существует множество компаний, предоставляющих услуги вымогателей (RaaS), которые будут готовы с удовольствием предоставить вам инструменты, необходимые для развертывания кампании вымогателей».

Эти «поставщики услуг» сталкиваются с минимальным риском, поскольку сами они не запускают никаких атак. «Для них это довольно выгодная сделка», – говорит он. Кроме того, платежи поступают в виде криптовалюты, поэтому их трудно отследить.

Программы-вымогатели стали одной из самых прибыльных криминальных отраслей в мире благодаря своей анонимности и потенциально высокой выплате. «Многие из недавних громких атак, таких как Colonial Pipeline в 2021 году, были атаками вымогателей, когда жесткие диски (HDD) и твердотельные накопители (SDD) были зашифрованы, и хакеры использовали их для требования выкупа на сумму свыше 4,4 миллиона долларов в криптовалюте», – отмечает Роджерс.

Разработка надежных политик и процедур безопасности, включая обучение по вопросам безопасности – лучший способ избежать того, чтобы стать жертвой программ-вымогателей. Роджерс рекомендует ежемесячно исправлять системы и приложения, а также отделять уязвимые системы, которые невозможно исправить, от критически важных систем и данных. «Регулярно создавайте резервные копии своих данных и делайте это таким образом, чтобы вымогатели не могли их записать», – добавляет он.

2. Зомби-ботнеты

2. Зомби-ботнеты

Зомби-ботнеты создаются для выполнения определенных вредоносных действий, таких как «отказ в обслуживании» (DDoS), кейлоггинг и рассылка спама. «Такие угрозы потенциально разрушительны, потому что они могут быть использованы для таких целей, как кража вашей личности или повреждение всей сети с помощью одной атаки», – говорит Эрик Макги, старший сетевой инженер поставщика услуг центров обработки данных TRG Datacenters.

Каждый компьютер в ботнете описывается как зомби из-за того, что компьютер и его владелец не знают, что машина послушно и бездумно выполняет вредоносные действия. Интеллектуальные устройства Интернета вещей (IoT) являются особенно заманчивыми целями для атак зомби-ботнетов.

«Может быть легко упустить из виду безопасность ваших устройств Интернета вещей… но такие устройства часто являются самым простым способом, с помощью которого злоумышленники получают доступ к вашей системе», – предупреждает Макги. Он предлагает защититься от зомби-ботнетов в сетях Интернета вещей, ограничив способность каждого устройства открывать входящие соединения и требуя надежные пароли для всех подключенных учетных записей.

3. Устаревшие технологии

Устаревшие технологии представляют серьезную, хотя и в значительной степени самостоятельно созданную угрозу сетевой безопасности. «Количество новых уязвимостей и потенциальных эксплойтов растет в геометрической прогрессии», – говорит Роберт Смоллвуд, вице-президент по технологиям General Dynamics (GDIT). «Процессы и политика организации должны обеспечивать гибкость и скорость, чтобы иметь возможность быстро и автоматически реагировать на возникающие угрозы».

Организации, которые отстали или даже полностью пренебрегли процессами модернизации и обновления предприятия, рискуют оказаться обремененными техническим долгом, который может расширить зону атаки сети.

Смоллвуд отмечает, что многие предприятия, продолжающие бороться с устаревшими технологиями, не в состоянии воспользоваться преимуществами автоматизированных гибридных сложных сред, составляющих современную сеть.

Критические процессы должны регулярно пересматриваться в качестве фундаментальной задачи управления изменениями. «По мере внесения изменений, влияющих на сеть, необходимо оценивать соответствующие процессы и политику», – говорит Смоллвуд. Для некоторых организаций это может потребовать оценки всех процессов, связанных с сетью. «В таких случаях лучше всего начать с ваших типичных методов управления IT-сервисами… а также любые процессы, которые в значительной степени зависят от действий вручную».

4. Атака посредника

4. Атака посредника

При атаке посредника (MTM) третья сторона перехватывает связь между двумя ничего не подозревающими сторонами, чтобы подслушать или изменить обмен данными. Эта задача может быть выполнена несколькими способами, например, путем подмены IP-адресов, использования вредоносного прокси-сервера или прослушивания по Wi-Fi.

Атака MTM может быть относительно простой, например, прослушивание учетных данных с целью кражи имен пользователей и паролей. На более высоком уровне MTM можно использовать для создания изощренной уловки, которая перенаправляет жертв на поддельный, но очень реалистичный веб-сайт, предназначенный для достижения конкретной цели.

В любой из своих форм атака MTM может быть разрушительной, поскольку, оказавшись внутри сети, злоумышленник может атаковать сбоку, начиная с одной части сети, а затем обнаруживая уязвимости, позволяющие ему мигрировать в другие области.

«Поскольку злоумышленники входят в систему с «действительными» учетными данными, часто бывает трудно обнаружить вторжение, поэтому у них есть время проникнуть глубже в сеть», – говорит Бенни Чарни, генеральный директор OPSWAT – фирмы, специализирующейся на защите критически важных инфраструктурных сетей.

MTM-атаки часто упускаются из виду и недооцениваются, говорит Китрон Эванс, главный исследователь безопасности в обучающей фирме Infosec Institute. «Люди думают, что угрозу можно устранить с помощью шифрования передаваемых данных, но это решает лишь небольшую часть проблемы», – говорит он.

Еще одно заблуждение заключается в том, что сетевые угрозы волшебным образом исчезнут, как только организация перейдет на облачный сервис. «Это неправда», – предупреждает Эванс. «Вам следует быть осторожнее в сети, даже если вы перешли на облачный сервис».

Чтобы отразить атаки MTM, Эванс рекомендует добавить защиту на основе портов с отслеживанием DHCP и проверкой протокола динамического разрешения адресов (DARP) и как можно скорее перейти на IPv6. Он также предлагает заменить ARP (один из основных инструментов сетевых атак посредника) на более новый протокол, называемый Neighbor Discovery Protocol (NDP).

5. Компрометация деловой электронной почты

Компрометация деловой электронной почты (BEC) – это серьезная сетевая угроза, с которой сталкиваются предприятия во всех отраслях промышленности. «По мере того, как компании все чаще применяют политики условного доступа, такие как единый вход, масштабы и финансовые последствия мошенничества с использованием BEC растут», – говорит Джонатан Хенчински, директор по обнаружению и реагированию на угрозы в Expel, компании по кибербезопасности с управляемым обнаружением и реагированием.

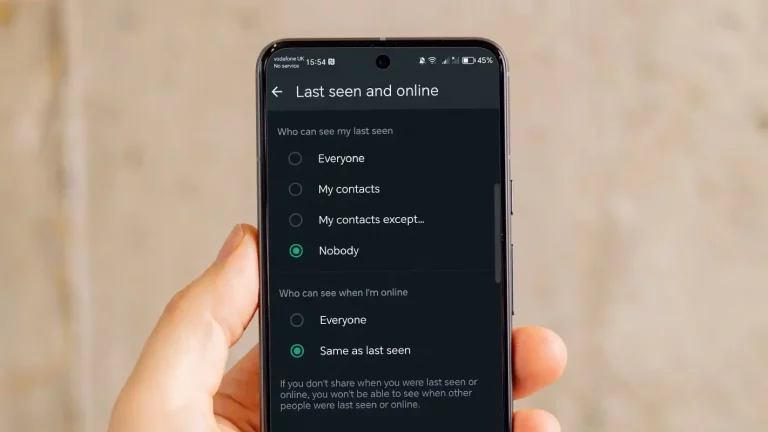

Атаки BEC приводят непосредственно к компрометации учетных данных. Самый сложный тип атаки для обнаружения – это тот, когда злоумышленник входит через парадную дверь с действительными учетными данными. Злоумышленники BEC используют VPN и хостинг-провайдер для обхода политик условного доступа.

«Общий подход к этим типам атак заключается в использовании устаревших протоколов для обхода многофакторной аутентификации (MFA) в Office 365», – говорит Хенчински. «Как только злоумышленник скомпрометировал учетные данные и находится в сети, он может получить доступ к критически важным элементам управления и конфиденциальной информации по всей организации».

Атаки BEC могут поразить любую сеть в любое время. «С 2019 года мы наблюдаем 50-процентный рост использования VPN-сервисов и хостинг-провайдеров для доступа к скомпрометированным учетным записям», – утверждает Хенчински. «Использование этих сервисов позволяет злоумышленникам обходить политики условного доступа, которые запрещают вход в систему из определенных стран по записям Geo-IP».

Обнаружение попыток BEC – это простой трехэтапный процесс. «Первым шагом является проверка электронной почты, чтобы предотвратить и обнаружить фишинговые электронные письма, пытающиеся украсть учетные данные сотрудника, и определить, когда субъект угрозы использует учетную запись сотрудника для отправки фишинговых электронных писем. Второй шаг – мониторинг аутентификации для обнаружения использования украденных учетных данных. Третий – это мониторинг учетных записей для выявления характерных признаков захвата учетной записи BEC».

6. Разрастание инструментов

Разрастание инструментария, когда IT-специалисты и сетевые руководители пытаются управлять десятками различных технологий сетевой защиты, может затруднить достижение цели защитить информацию предприятия от атак. Киберсложность, вызванная разрастанием инструментов и отсутствием простого управления кибербезопасностью, может сделать IT-отделы и службы безопасности доступными для разрушительных кибератак – предупреждает Амит Барекет, генеральный директор и соучредитель поставщика услуг сетевой безопасности Perimeter81.

Барекет указывает на исследование, недавно проведенное его организацией, которое показало, что 71% IT-директоров и связанных с ними руководителей считают, что большое количество киберинструментов затрудняет обнаружение активных атак или защиту от утечек данных.

Кит Муларски, управляющий директор по кибербезопасности EY Consulting, говорит, что соблюдение основных правил безопасности остается лучшим способом защиты от всех типов сетевых угроз. «Изолируйте критически важные системы и сети от Интернета и строго контролируйте, кто или что имеет к ним доступ», – советует он.

Муларски рекомендует ничему не доверять и распределять все по вашим операционным системам. «Убедитесь, что вы избегаете «неявного доверия» – все и каждый, кто получает доступ к вашей сети, должны быть аутентифицированы, независимо от того, где они находятся, когда они получают к ней доступ и кто они».

0

0