Наверх

Наверх

Пароль — не нужен

Поговорим о принципиально новом способе идентификации пользователя, когда компьютер действительно узнает владельца по ряду признаков.

«Кибер-вор» и просто жулики

В мире инфобезопасности все давно уже, к сожалению, привыкли к тому, что каждый год — причем неоднократно и неизбежно — то тут, то там происходят гигантские хищения баз данных с реквизитами пользователей. В общем, если накопленный массив данных о клиентуре хоть кому-нибудь интересен, то его непременно похищают.

Причем совсем уже не редкость, когда численность людей, потенциально пострадавших от украденной базы с их реквизитами, исчисляется миллионами и десятками миллионов душ. Но даже в этих условиях публику сильно впечатлила недавняя новость о том, что у криминальных хакеров обнаружилось воистину гигантское хранилище — около 1,2 млрд записей с парами «логин+пароль», автоматически похищенных ботами из баз тысяч и тысяч разных интернет-сайтов.

Американская фирма кибер-безопасности Hold Security, обнаружившая это подпольное хранилище, очень уверенно классифицировала национальную принадлежность хакеров («это все сделали русские»), а потому выявленная в Сети криминальная структура получила соответствующее название — CyberVor.

Если принять во внимание ряд характерных признаков, нет серьезных оснований отрицать или сомневаться, что деятели российского сетевого андеграунда действительно приложили руку к накоплению этой гранд-базы паролей. И нет никаких сомнений в том, что это действительно кибер-воровство. Не первое и наверняка не последнее, но определенно наказуемое по закону преступление.

Однако то, что сделала далее со своей находкой «приличная», вроде бы, фирма Hold Security, по сути своей тоже мало чем отличается от воровства. Только никаким законом это пока не наказуемо.

Фактически, эти люди, получив доступ к базе данных CyberVor, тут же приступили к «монетизации» выявленного криминального ресурса. Дав объявления в прессу и Сеть, что всего за 120 долл. в месяц (среагировав на резко негативную реакцию публики, цену быстро скинули до 120 долл. в год) они будут бдительно «отслеживать» для своих клиентов, попали их логины-пароли в руки ужасных русских хакеров или еще нет…

С одной стороны, люди все же не до такой еще степени идиоты, чтобы массово становиться подписчиками столь сомнительного сервиса. Но вот с другой… История с разговорами вокруг фундаментальной небезопасности связки «логин+пароль» тянется настолько давно и при этом остается столь вопиюще неизменной, что вызывает сильнейшие подозрения в некотором безумии происходящего…

Именно об этом, собственно, — о разумных взглядах на безумную ситуацию — и пойдет речь далее.

Временная мера свыше полувека

Всем, кто знаком с историей вычислительной техники и защиты информации, прекрасно известно, что еще в начале 1960-х годов (т.е. буквально на заре массового появления компьютеров в нашей жизни) специалистами уже была вполне четко сформулирована ключевая идея: связка «логин+пароль» — это плохая и откровенно слабая концепция для обеспечения контроля доступа.

Весь последующий опыт эксплуатации компьютеров постоянно и неизменно подтверждал верность идеи. Но вот прошла уже половина столетия, а мы по-прежнему топчемся на том же самом, по сути, месте и по-прежнему слышим настойчивые призывы делать пароли посильнее…

Да, конечно, прогресс не стоял на месте. Для усиления безопасности уже вполне обычным делом стало применение еще одного уровня защиты — одноразовых паролей — в дополнение к традиционной паре. Или даже еще более продвинутой, трехчленной комбинации для подтверждения личности: то, что ты знаешь (логин+пароль); то, что у тебя есть (жетон или мобильник); то, чем ты являешься (биометрия).

Но несложно заметить, что так или иначе все эти схемы аутентификации базируются на все той же давно скомпрометированной связке из логина и пароля, добавляя к ней те или иные степени усложнения процедуры. Однако в парадоксальной науке безопасности одним из основополагающих принципов всегда был и остается принцип простоты: чем вещь сложнее, тем труднее ее защитить…

Короче говоря, получаем добавочный парадокс в придачу к одному из самых парадоксальных аспектов нашей жизни: независимо от того, насколько плоха идея, она залипает навсегда, если вы хотя бы лишь раз реализуете ее на практике как временную меру.

Понятно, в общем, что логин+пароль изначально не следовало привлекать для защиты компьютеров. Но ничего лучше тогда придумать не удалось.

Ныне же, однако, не только имеется четкое понимание проблемы, но и появились довольно интересные задумки относительно того, как же все это унылое дело в корне изменить.

АА, или собака как идеал

Если формулировать суть проблемы в предельно сжатом виде, то практически все нынешние системы аутентификации заставляют людей подстраиваться под особенности работы компьютеров. А действительно хорошее решение заключается в том, чтобы поставить ситуацию «с головы на ноги» — научив, наконец, компьютеры адаптироваться под нужды и особенности людей, которые их создали.

Такого рода подходы сейчас известны под общим названием «активная аутентификация», или, кратко, АА. Разъясняю термин подоходчивее: смысл АА не в том, чтобы все более настойчиво требовать от пользователей применения тяжеловесных, абсолютно невозможных для запоминания паролей типа Y&u8I(h^TfCvB или 6tFcVb#o0P-R%t6, а в том, чтобы компьютер сам распознавал своего хозяина.

Наглядной и весьма подходящей иллюстрацией этой идеи служит метафора с собакой:

Мой ключ от квартиры позволит вам войти в мой дом. Однако пес, живущий у меня в гостиной, отлично знает, что вы — это не я. Ни предъявление других ключей из той же связки, ни слова о том, будто вы — это я, не убедят мою собаку, что вы являетесь тем, за кого хотите себя выдать. Мой пес отлично знает, что вы не выглядите так, как я, что не пахнете так, как я, и не делаете того, что делаю я. Так вот, направление АА нацелено на то, чтобы отыскать такие вещи, которые являются сугубо уникальными для каждого человека.

Данная метафора позаимствована из выступлений Ричарда Гвидорицци (Richard Guidorizzi), руководителя крупномасштабного исследовательского «проекта АА», который начиная с 2011 г. ведется в DARPA, Агентстве передовых оборонных исследований США. (Среди множества прошлых знаменитых IT-проектов этой же организации стоит упомянуть Интернет и космическую систему навигации — GPS.)

Эффективность DARPA обусловлена наряду с прочим еще и тем, что там даже не пытаются самостоятельно заниматься изобретением велосипеда, а просто нанимают талантливых инженеров и менеджеров. И уже они отслеживают «горячие» тенденции в науке и технологиях, чтобы выявить наиболее актуальные и перспективные для разработки задачи. После чего отыскиваются институты и лаборатории, уже имеющие соответствующие наработки и потенциально способные с хорошей отдачей применить те ощутимые финансовые вливания, которые обеспечиваются участием в проектах DARPA.

В конкретном приложении к проекту АА речь идет о поиске таких концепций и программ «поведенческого анализа», которые позволят компьютерам самостоятельно распознавать своих пользователей по видам активности, индивидуально характерных для обычной деятельности всякого отдельно взятого человека. Итогом же этого большого проекта мыслится новая технология, способная радикально изменить стандартные процессы, необходимые для авторизации доступа в системах компьютерной безопасности.

Ключ — это вы сами

Вполне естественно, что новые методы поведенческого анализа могут — так или иначе — опираться и на давно уже освоенные биометрические технологии, такие как распознавание радужки глаза, отпечатков пальцев или особенностей голоса человека. Однако, помимо этих аспектов, особенный упор нынешних исследований делается на то, чтобы, во-первых, всячески избегать добавления в компьютер дополнительных сенсоров и, во-вторых, эффективно фиксировать сугубо поведенческие атрибуты человека.

Иначе говоря, экспериментальные программы аутентификации, работающие в фоновом режиме почти без потребления энергии компьютера, уже в наши дни умеют отличать законного владельца от непрошенного гостя по таким вещам, как внешние признаки наших мыслительных процессов, по особенностям походки и движений рук, по специфике одежды, по тому, как мы дышим и как бьется наше сердце…

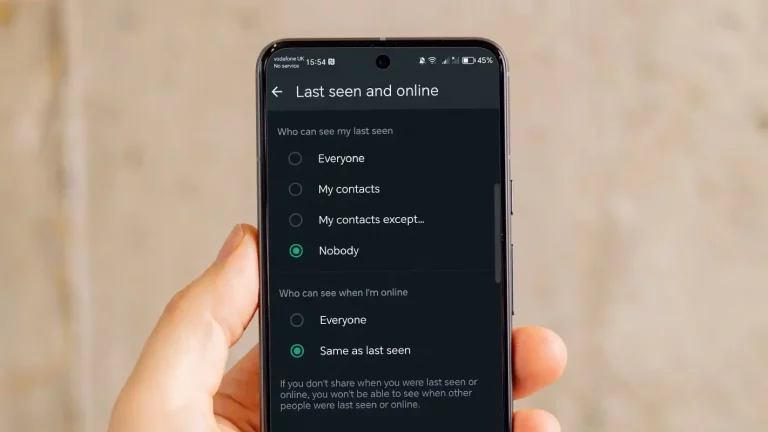

Причем активное отслеживание аутентичности хозяина предусмотрено не только на этапе начального входа в систему, но и на протяжении всего того последующего времени, в течение которого пользователь имеет доступ к устройству.

Замысел заключается в том, чтобы сделать машину постоянно осведомленной о своем операторе, дабы процесс аутентификации пользователя происходил как бы невидимо, на фоне основной работы системы.

Как именно будет выглядеть подобного рода система в реальной жизни — это пока что предмет сравнений и активных исследовательских разработок. В итоговый комплекс технологии могут войти и довольно специфические вещи. Например, отслеживание неких очень редких, уникальных именно для данного пользователя слов и сочетаний символов, печатаемых на клавиатуре. Или же регистрация характерных для конкретного человека микросекундных промежутков времени между нажатиями определенных кнопок клавиатуры, мышки, тачпада и прочих манипуляторов…

Всяческих идей и программ на данный счет реализовано множество — лишь в рамках проекта DARPA участвует около десятка разных лабораторий. И по текущим результатам нет никаких оснований сомневаться, что в итоге у разработчиков получится вполне интересный и жизнеспособный «продукт АА».

Но остается тут, правда, одна весьма и весьма серьезная проблема. Возвращаюсь к метафоре с «псом в гостиной»: никто ведь толком не знает, как именно собака хранит известную ей информацию для опознания своего хозяина. И следовательно, никто не может эту информацию похитить. С компьютерами же, ясное дело, все совсем иначе.

Разработчики АА отлично понимают, что нужно стремиться к такой технологии, которая хотя и позволяет компьютеру постоянно следить за пользователем, в то же время не дает возможности похищать собираемую информацию. Вполне возможно, что и для этой проблемы имеется свое красивое, эффектное решение. Но вот как оно выглядит — ясности пока нет…

0

0