Наверх

Наверх

Верить нельзя никому

Долгое время головной болью операторов связи были мошенники-абоненты, которые находили способы звонить бесплатно или почти бесплатно. Известной уловкой, например, было использование монетки или жетона для телефона-автомата на леске, с помощью которой можно было звонить много раз. Были и те, кто для того, чтобы обманывать телефонные компании, разрабатывал различные хитроумные устройства. Их называли фрикерами, и многие из них, в частности, основатель Apple Стив Джобс, стали пионерами молодой отрасли ИТ.

|

| Рис. 1. Устройство, с помощью которого фрикеры совершали бесплатные звонки |

То, что со счетов абонентов мобильной связи пропадают средства – давний предмет разговоров как на лавочках у подъездов, так и в социальных сетях. Иногда деньги спасти удается, но это происходит, увы, далеко не всегда.

Обычно деньги с мобильного счета списываются за всевозможные подписки или звонки на платные номера. Причем для того, чтобы так «позвонить», бывает достаточно просто оставить незаблокированный телефон в кармане или в сумке. Таких случаев не так мало, как кажется, и такая неприятность может произойти как со смартфоном, так и со старомодным кнопочным аппаратом.

|

| Рис. 2. Подключение подписок на сайте мобильного оператора |

С подписками сложнее. Обычно их подключают на сайте мобильного оператора (рис. 2). Но вполне можно совершить подписку в ходе обычного серфинга в интернете, особенно в процессе поиска медиафайлов, не важно, музыкальных или видео. На целом ряде соответствующих сайтов не дадут загрузить файлы без согласия на оформление подписки, иногда довольно дорогой. Причем фактом согласия на такую подписку является простой переход по ссылке. Такие ссылки рассылают и через СМС. Хотя по большей части платные подписки – результат работы вредоносного ПО для платформы Android. Не исключено, что платные подписки могут оформить, что называется, в нагрузку, также и не слишком добросовестные сотрудники салонов мобильной связи, причем не ставя абонента в известность.

Но, как показывает практика, деньги могут исчезать со счетов и вследствие наличия бэкдоров в прошивках телефонов, причем вредоносный код встроен в прошивки дешевых кнопочных аппаратов, рассчитанных на пожилых людей. Много шума, например, наделало исследование специалиста, скрывающегося под ником ValdikSS, его отчет выложен на Хабре. Было исследовано 5 моделей дешевых кнопочных аппаратов, широко представленных в российской рознице, из которых, как оказалось, лишь одна не содержит того, что специалисты по безопасности называют не декларированными возможностями. Из оставшихся четырех две сообщали о факте продажи устройства, причем одна через интернет, а другая отправляла СМС. А вот оставшиеся две содержали вредоносные функции. Они соединялись с неким центром управления через интернет, причем оба телефона номинально не имеют такой возможности. После этого один из телефонов начинал рассылать СМС на платные номера, а другой передает данные пользователя, которые затем используются для регистрации в мессенджерах, обычно Телеграмм. Не исключено, что затем эти учетные записи используются для сомнительной или даже противозаконной активности. Не исключено, что затем телефоны «переключатся» на какую-то другую активность вроде все той же отправки СМС на платные номера или начнет оформлять платные подписки.

Важно отметить, что центр управления находился за пределами России и даже бывшего СССР. Не секрет, что функция многих держателей бренда сводится к тому, чтобы лишь упаковывать практически готовые изделия, выпущенные в Китае. Там же находятся и авторы прошивок. Не исключено, что именно китайские производители могут быть бенефициарами той самой как минимум сомнительной активности их изделий. Это позволяет им демпинговать на рынке, при этом прибыль получается за счет монетизации тех же платных СМС и прочей не декларированной активности.

Надо сказать, эта статья произвела эффект. Один из производителей выпустил обновленную прошивку, где, по заверениям представителей компании, недекларированные функции убраны. Правда, в публичный доступ обновленная прошивка не выложена, для этого нужно посетить сервисный центр. Другая компания просто отозвала две модели с рынка (рис. 3), поблагодарив автора исследования.

|

| Рис. 3. Объявление об отзыве двух проблемных моделей телефонов на сайте производителя |

Но и это еще не все. Злоумышленники могут воспользоваться уязвимостями, которые содержаться в сигнальном протоколе сотовых сетей SS7 и его дальнейшем развитии Diameter, используемом в 4G/LTE (рис. 4). Уязвимости этих протоколов позволяют прослушивать звонки, получать доступ к зашифрованным чатам, перехватывая СМС-пароли для двухфакторной аутентификации, использовать устройство для организации DDoS-атак, переводить деньги со счетов. Да и просто данные уязвимости открывают широкие возможности для слежки за абонентами. Именно эти уязвимости, как отметил в 2013 году Эдвард Сноуден, американские и британские спецслужбы использовали для слежки.

|

| Рис. 4. Использование уязвимостей протоколов SS7 и Diameter для атак и слежки (источник – Positive Technologies) |

Со временем методологии совершенствовались и становились проще для исполнителей. Если лет 10 назад для того, чтобы следить за кем-то был нужен комплект оборудования весом в несколько сотен килограмм и стоимостью порядка миллиона евро, что, однако не мешало применять их не только госструктурам, но и частным компаниям или даже криминалу в ходе «дел», где куш был выше таких затрат. Сейчас можно обойтись довольно компактным и легким устройством стоимостью порядка 800 евро, что по карману уже многим. Нужно только знать IMSI – уникальный идентификатор абонента, который легко можно получить с помощью фишинга или методов социальной инженерии.

Противодействовать атакам и слежке с использованием уязвимостей сигнального протокола можно только на уровне оператора связи. Абонент сам по себе ничего сделать не сможет. И, надо сказать, российские операторы соответствующие меры принимают. Тем не менее, в учениях, которые провело российское Минкомсвязи в декабре 2017 года, из мобильных операторов принял участие лишь МегаФон, остальные отказались. Все атаки тогда удалось отразить.

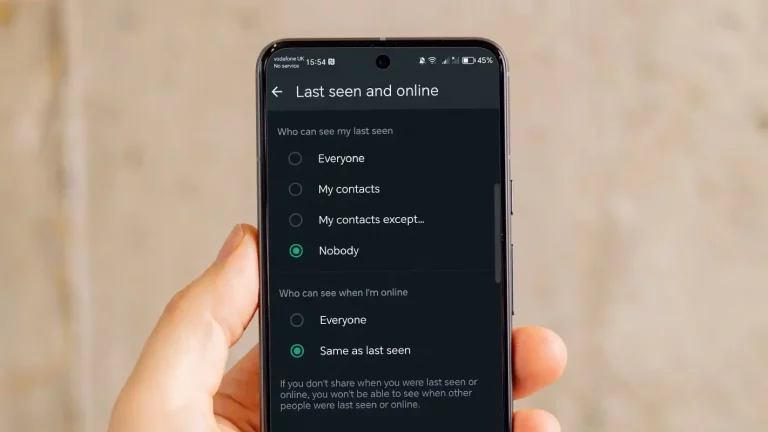

Что делать? Прежде всего, необходимо следить за расходами через сайт своего оператора или мобильное приложение (рис. 5). Если появились какие-то непонятные новые платные услуги, их нужно отключить, а если появилась какая-то аномальная активность, то сразу обращаться в службу технической поддержки оператора. Не исключено, что придется заменить аппарат, например, когда фиксируется активность в интернете у «бабушкофона», где нет даже браузера. При выборе нужно выбирать проверенные модели, избегая продукции малоизвестных производителей, особенно их новых образцов. Не вредно будет провести мониторинг выбранной модели в интернете. Не исключено, что их аномальную активность уже кто-то выявил.

|

| Рис. 5. Управление услугами в личном кабинете абонента мобильной связи |

0

0